Social Engineering

Analisis mengenai rekayasa sosial sebagai vektor serangan keamanan siber. Mencakup eksplorasi prinsip psikologis, teknik serangan umum, studi kasus simulasi phishing, serta kerangka mitigasi organisasional, teknis, dan individual.

Peringatan dan Penafian

Dokumentasi ini menggambarkan teknik-teknik rekayasa sosial secara terperinci, termasuk metode serangan phishing, kompromi akses nirkabel, dan pencurian kredensial media sosial.

Informasi disajikan semata-mata untuk tujuan edukasi dan penelitian guna memfasilitasi pemahaman mendalam tentang modus operandi penyerang, sehingga dapat dikembangkan mekanisme pertahanan yang lebih efektif.

Penyalahgunaan pengetahuan ini untuk aktivitas ilegal atau tidak etis secara tegas dilarang. Penulis dan penyedia konten tidak bertanggung jawab atas segala tindakan yang menyimpang dari tujuan edukasi dan melanggar ketentuan hukum yang berlaku.

Pendahuluan

Rekayasa sosial merupakan bentuk manipulasi psikologis yang dirancang untuk mengelabui individu dalam melakukan tindakan tertentu atau mengungkapkan informasi sensitif. Pendekatan ini tidak bergantung pada kerentanan teknis sistem, melainkan memanfaatkan kecenderungan psikologis manusia seperti kepercayaan, ketaatan pada otoritas, dan rasa urgensi.

Manusia adalah titik terlemah dalam sistem keamanan. Mereka sering kali tampak bodoh, atau lebih tepatnya, tidak paham apa yang terjadi di sekitar mereka. Kebanyakan pengguna tidak mengerti cara kerja platform media sosial, dan dengan kecerobohan mereka, mereka merusak setiap upaya yang dilakukan untuk melindungi privasi mereka.

Prinsip Psikologis Dasar

Teknik rekayasa sosial yang efektif memanfaatkan beberapa prinsip psikologis fundamental:

- Otoritas: Penyerang menyamar sebagai figur berwenang untuk memaksa kepatuhan

- Urgensi: Menciptakan situasi mendesak yang mematikan nalar kritis

- Likabilitas: Membangun hubungan melalui pujian atau kesamaan minat

- Timbal Balik: Memberikan bantuan kecil untuk menciptakan kewajiban balas budi

- Bukti Sosial: Menyatakan bahwa “semua orang melakukannya”

- Konsistensi: Memulai dengan permintaan kecil sebelum meningkat ke permintaan besar

Metodologi dan Klasifikasi Serangan

1. Phishing

Teknik pengiriman komunikasi elektronik yang meniru entitas tepercaya untuk mencuri kredensial atau menginstal malware. Variasi meliputi:

- Spear Phishing: Target spesifik dengan personalisasi informasi

- Whaling: Menargetkan eksekutif tingkat tinggi

- Vishing: Phishing melalui saluran telepon

- Smishing: Phishing melalui pesan SMS

2. Pretexting

Pembuatan skenario fiksi yang diperkuat dengan penelitian sebelumnya untuk memperoleh informasi. Contoh: menyamar sebagai petugas HR yang memverifikasi data karyawan.

3. Baiting

Penawaran insentif menarik yang mengandung malware, baik melalui unduhan digital atau perangkat fisik seperti USB yang terinfeksi.

4. Quid Pro Quo

Penawaran pertukaran layanan atau imbalan untuk informasi. Contoh: bantuan teknis “gratis” dengan syarat menonaktifkan perlindungan keamanan.

5. Tailgating/Piggybacking

Akses fisik tidak sah dengan mengikuti personel berwenang ke area terbatas.

Siklus Hidup Serangan

Serangan rekayasa sosial yang terstruktur umumnya mengikuti fase:

- Pengumpulan Intelijen: Pengumpulan data target melalui OSINT

- Pembangunan Hubungan: Inisiasi kontak dan pembangunan kepercayaan

- Eksploitasi: Pelaksanaan payload setelah kepercayaan terbentuk

- Eksekusi: Perolehan akses atau informasi target

- Penutupan: Pengakhiran interaksi tanpa menimbulkan kecurigaan

Simulasi Serangan Phishing dengan Fluxion

Lihat halaman Audit Keamanan Jaringan Nirkabel Menggunakan Fluxion

Simulasi Serangan Phishing dengan Zphisher

Prasyarat Sistem

- Sistem operasi Linux (disarankan Kali Linux)

- Kemampuan operasional terminal

- Persetujuan eksplisit dari target

Implementasi Teknis

Langkah 1: Pengunduhan Repositori

1

git clone https://github.com/htr-tech/zphisher.git && cd zphisher

Langkah 2: Konfigurasi Izin Eksekusi

1

chmod +x zphisher.sh

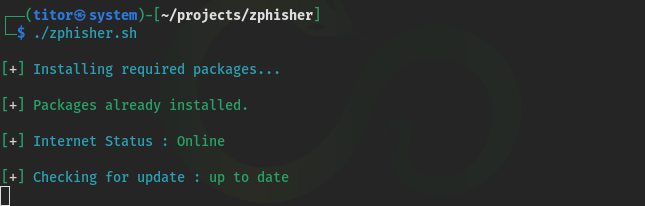

Langkah 3: Eksekusi Alat

1

./zphisher.sh

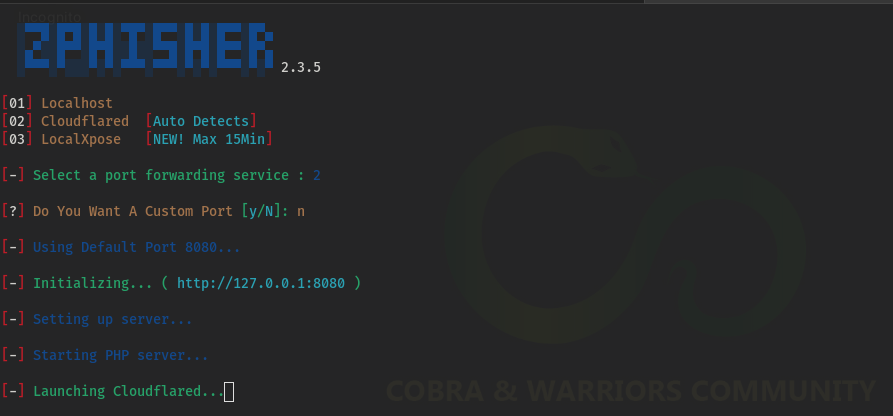

Arsitektur Serangan

- Antarmuka Zphisher

- Infrastruktur Tunneling

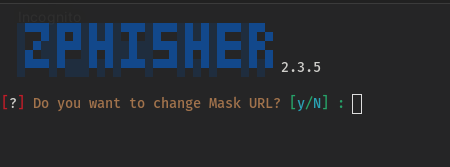

- Teknik Obfuskasi URL

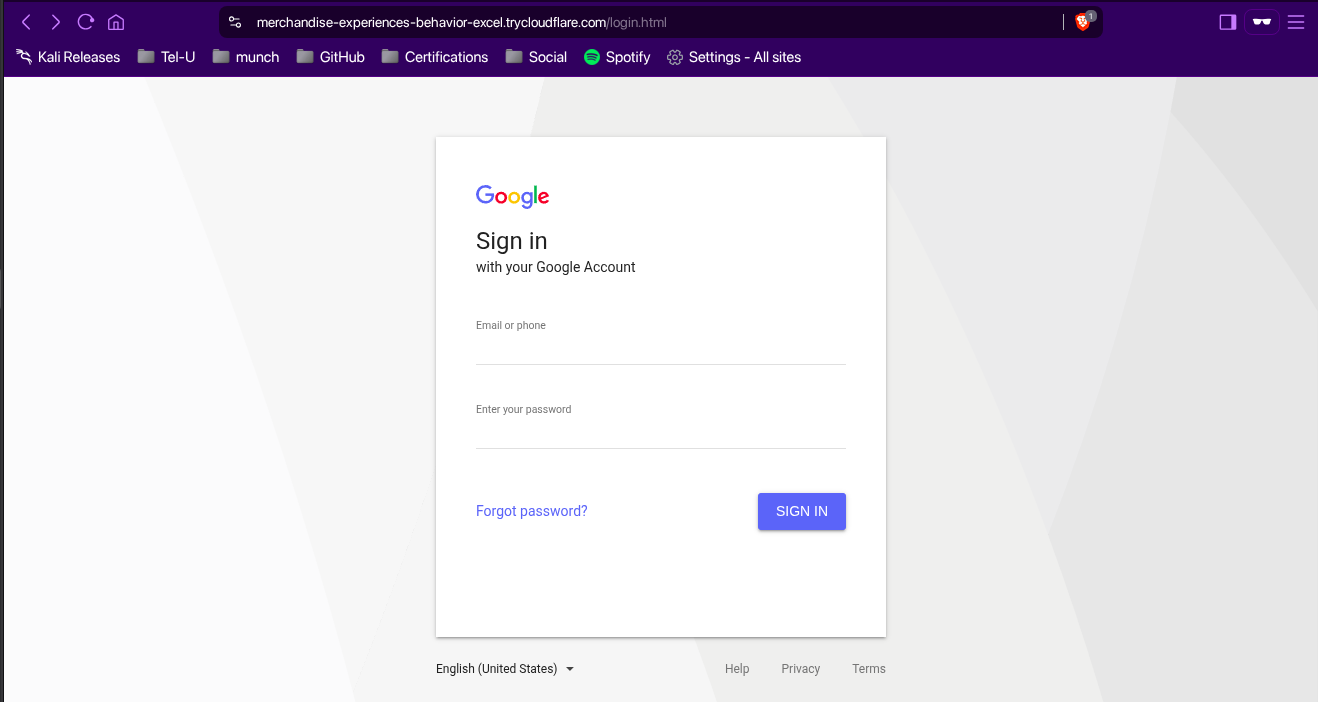

- Replikasi Antarmuka

- Mekanisme Pengumpulan Data

Strategi Mitigasi dan Kontrol Keamanan

Kontrol Organisasional

- Program Pelatihan Kesadaran Keamanan

- Pelatihan wajib dan berkala untuk seluruh personel

- Simulasi phishing terkontrol dengan evaluasi kinerja

- Edukasi pengenalan indikator serangan

- Kebijakan Keamanan Terstruktur

- Implementasi kebijakan kata sandi kuat dan autentikasi multifaktor

- Prosedur verifikasi untuk permintaan sensitif

- Penerapan prinsip least privilege

- Prosedur Respons Insiden

- Mekanisme pelaporan yang jelas dan mudah diakses

- Analisis pasca-insiden untuk perbaikan berkelanjutan

Kontrol Teknis

- Filtering Konten

- Solusi keamanan email untuk identifikasi dan karantina ancaman

- Implementasi DMARC, DKIM, dan SPF

- Web filtering untuk pemblokiran situs phishing

- Proteksi Endpoint

- Software antivirus/anti-malware generasi baru

- Deteksi dan pencegahan eksekusi payload berbahaya

- Autentikasi Multifaktor

- Wajibkan MFA untuk sistem kritis

- Mitigasi dampak pencurian kredensial

- Pembatasan Perangkat Keras

- Penonaktifan auto-run media removable

- Kebijakan restriksi penggunaan perangkat USB

Praktik Keamanan Individual

- Manajemen Informasi Pribadi

- Pembatasan sharing informasi sensitif di platform digital

- Optimalisasi pengaturan privasi akun media sosial

- Verifikasi Identitas

- Konfirmasi identitas melalui saluran resmi

- Hindari penggunaan kontak yang disediakan oleh pihak mencurigakan

- Kewaspadaan Kognitif

- Evaluasi kritis terhadap permintaan mendesak

- Hindari respons impulsif terhadap tekanan psikologis

- Hygiene Digital

- Verifikasi URL sebelum interaksi

- Akses langsung ke platform resmi daripada melalui tautan

- Perlindungan kredensial dan kode OTP dalam segala kondisi

Dokumentasi ini disusun untuk tujuan akademis dan edukasi semata. Setiap implementasi teknik yang dijelaskan harus mematuhi kerangka hukum yang berlaku dan memperoleh persetujuan tertulis yang sah.