Praktik Terbaik Menjaga Privasi di Android

Implementasi kontrol keamanan dan privasi pada platform Android, mencakup manajemen izin granular, strategi isolasi data, hardening jaringan, enkripsi, dan teknik minimasi telemetri sistem.

Pendahuluan

Android sebagai sistem operasi mobile berbasis AOSP (Android Open Source Project) mengimplementasikan arsitektur keamanan berlapis yang mencakup fitur seperti sandbox aplikasi, enkripsi disk, dan model izin runtime. Namun, kompleksitas ekosistem yang melibatkan OEM, operator, dan pengembang aplikasi pihak ketiga menciptakan tantangan privasi multidimensi. Dokumen ini mendokumentasikan praktik teknis untuk mitigasi risiko privasi pada perangkat Android (versi 10/Q ke atas).

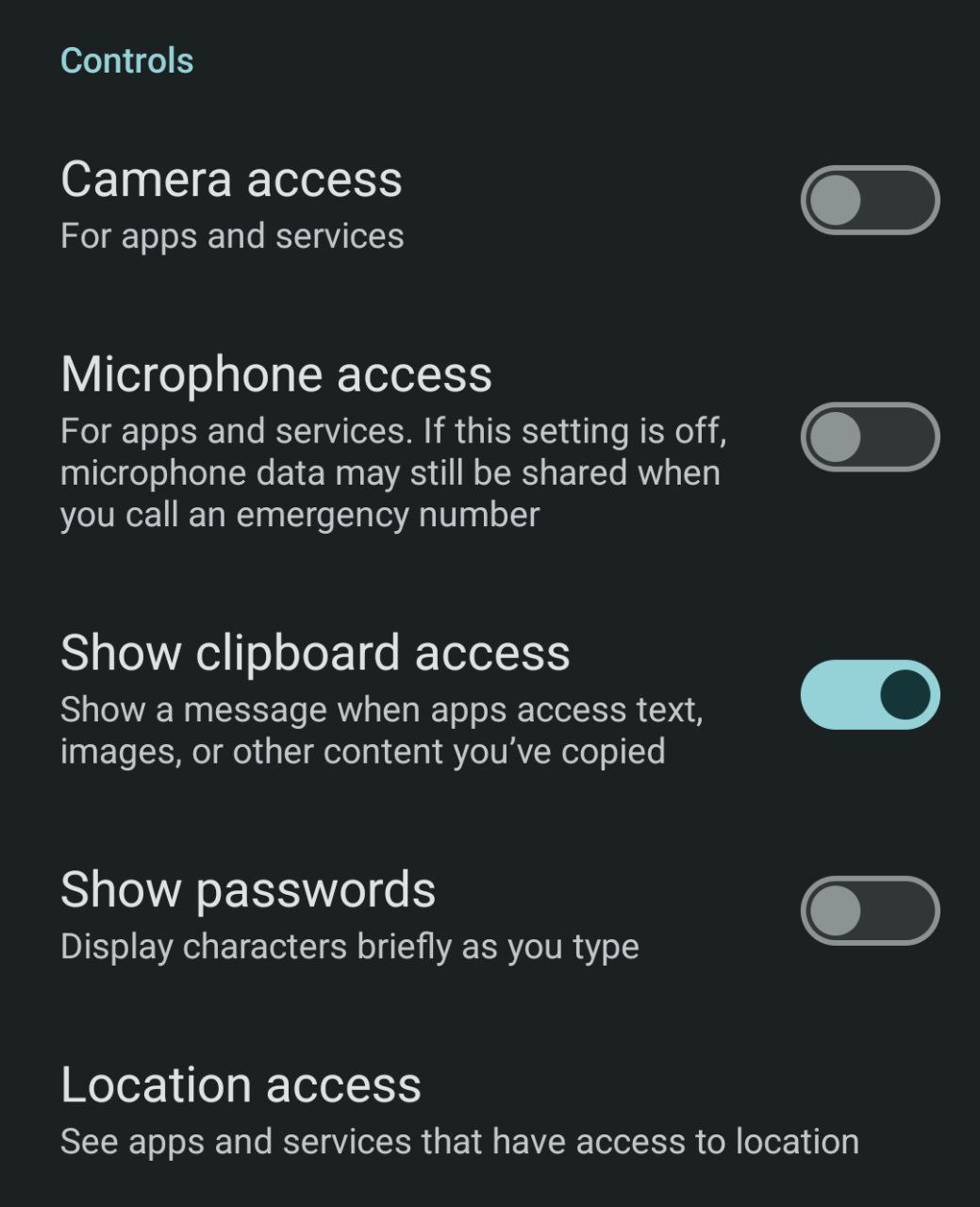

1. Manajemen Izin Granular

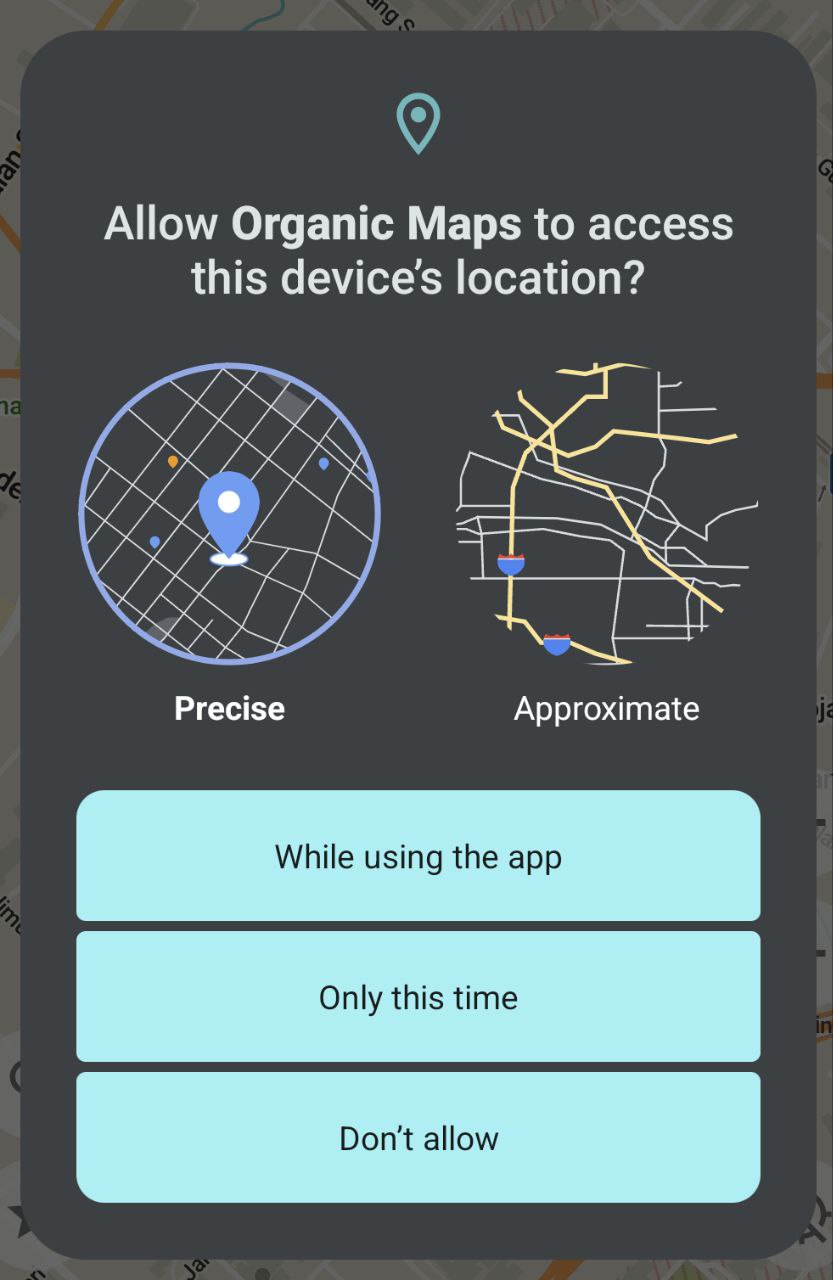

Kontrol Akurasi Lokasi (Android 12+):

Batasi aplikasi ke akses lokasi perkiraan melalui izinACCESS_COARSE_LOCATIONsebagai alternatifACCESS_FINE_LOCATION.

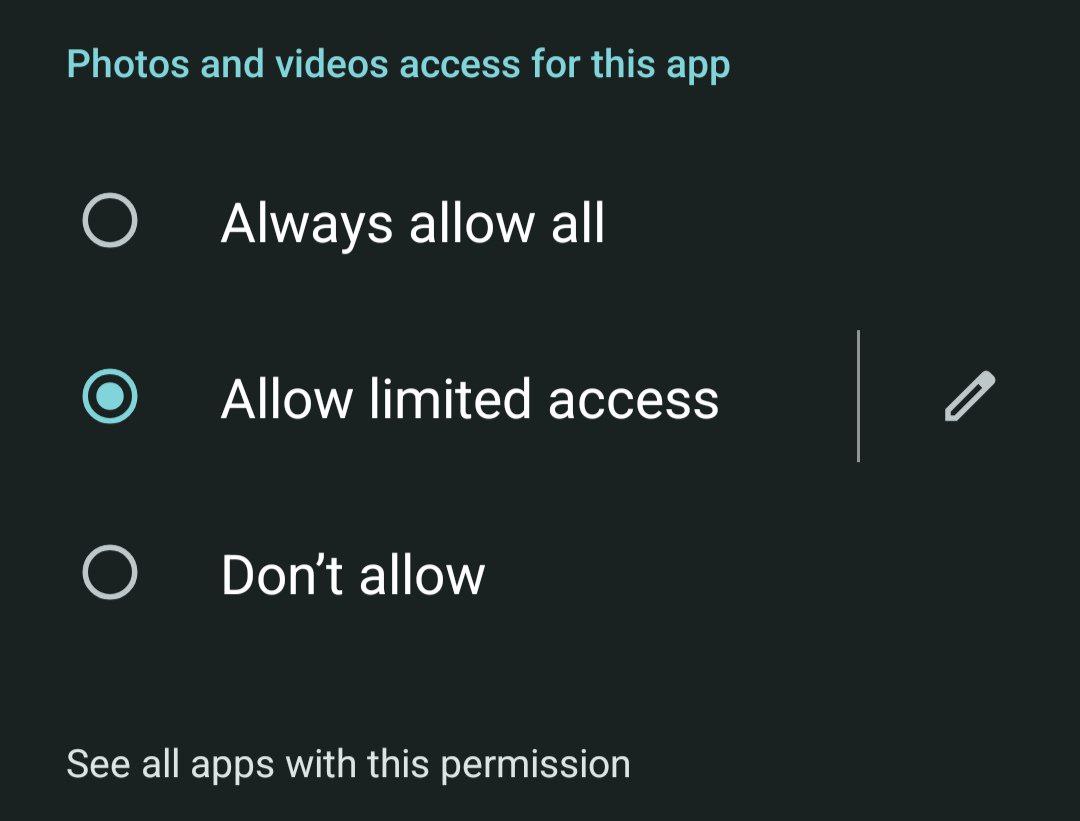

Photo Picker Terisolasi (Android 11+):

Gunakan intent sistem untuk membatasi akses penyimpanan hanya pada file yang dipilih pengguna.

Pencabutan Izin Sistem via ADB:

1

adb shell pm revoke <package_name> <permission>

Pencabutan izin sistem tertentu dapat mengganggu fungsi aplikasi.

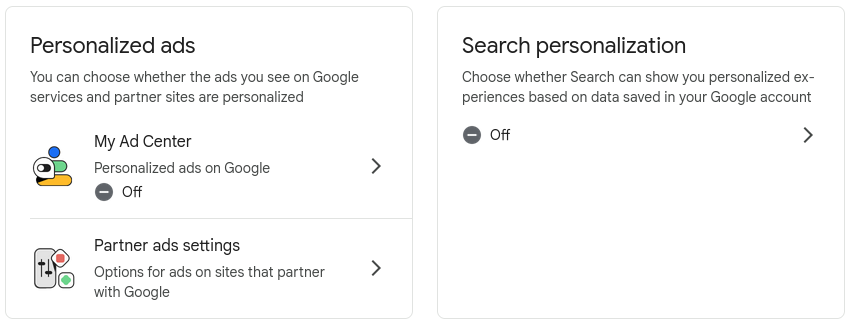

2. Kontrol Telemetri dan Layanan

Deaktivasi Google Advertising ID:

Pengaturan → Google → Iklan → Nonaktifkan Akses ke ID Iklan

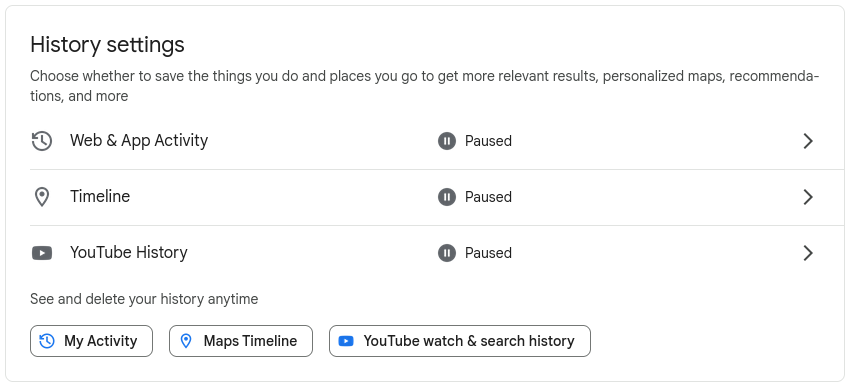

Manajemen Riwayat Aktivitas:

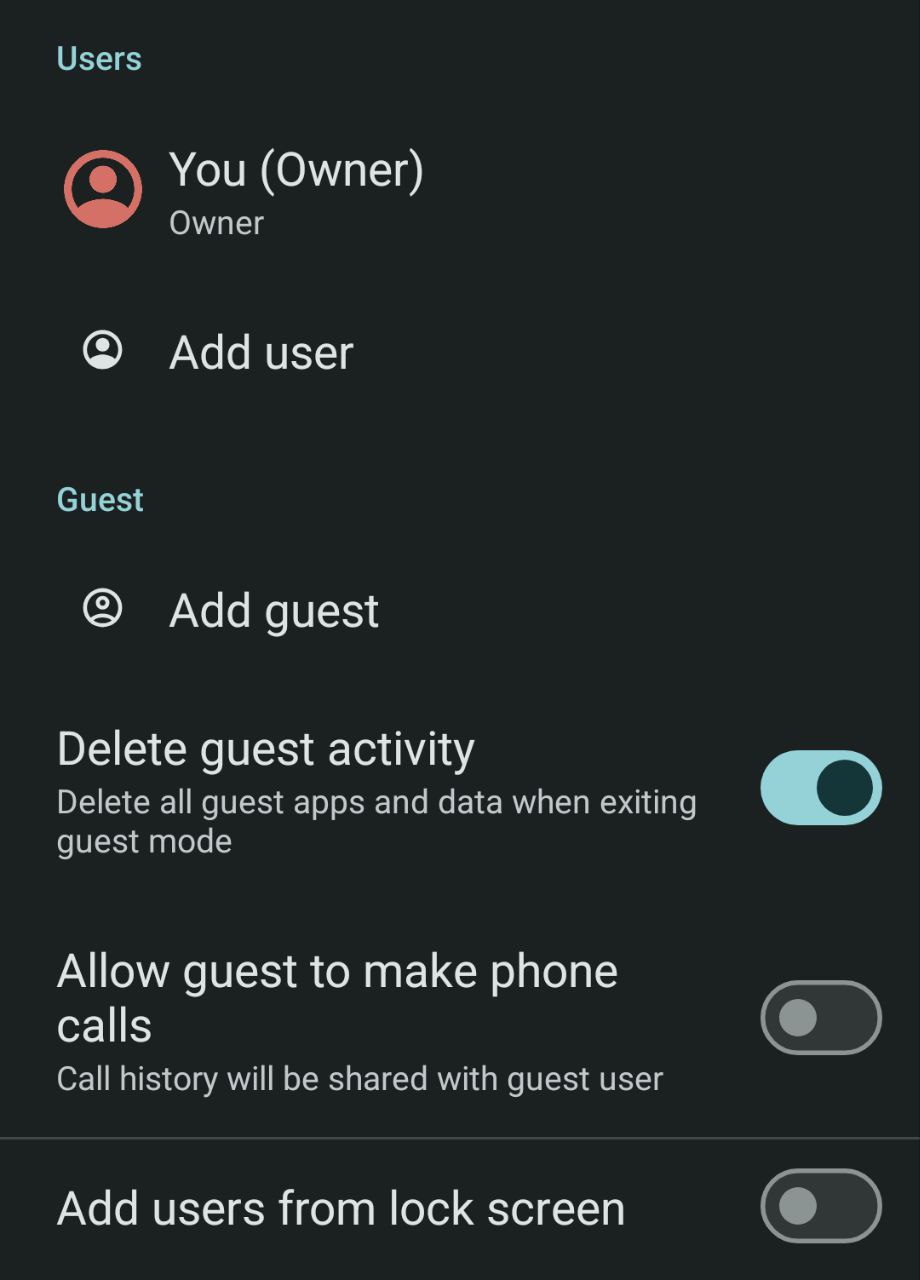

3. Isolasi Data dengan Profil

Profil Kerja:

Implementasi kontainer terpisah dengan kebijakan keamanan independen menggunakan MDM atau aplikasi khusus.Profil Pengguna Ganda:

Partisi data terpisah melalui Pengaturan → Sistem → Beberapa Pengguna

4. Hardening Jaringan

DNS Terenkripsi:

Implementasi DoH/DoT melalui Pengaturan → Jaringan & Internet → DNS PribadiFirewall Aplikasi:

Gunakan solusi berbasis VPN untuk kontrol koneksi per-aplikasi

5. Enkripsi dan Autentikasi

Enkripsi Berbasis File:

Status dapat diverifikasi di Pengaturan → Keamanan → Enkripsi & KredensialAutentikasi FIDO2:

Implementasi kunci keamanan hardware melalui Pengaturan → Keamanan → Kunci Keamanan

6. Minimasi Telemetri Sistem

- Konfigurasi Opsi Pengembang:

Nonaktifkan:- Laporan Kesalahan Aplikasi

- Statistik Layanan Seluler

- Otentikasi Wi-Fi yang Ditingkatkan

7. Pemeliharaan Keamanan

Project Mainline Updates:

Verifikasi melalui Pengaturan → Keamanan → Pembaruan Keamanan Google PlayCustom ROM (Opsional):

Pertimbangan implementasi ROM khusus untuk kebutuhan keamanan spesifik

Pertimbangan Implementasi

- Kompatibilitas Aplikasi: Pembatasan izin dapat memengaruhi fungsi aplikasi tertentu

- Dependensi Layanan: Beberapa fitur memerlukan integrasi dengan layanan Google

- Kinerja Sistem: Implementasi kontrol tambahan dapat memengaruhi konsumsi resource

Pranala Luar

- Android permissions

- How do I find my GAID (Google Advertising ID)? (Google Play devices only)

- Privacy International

- Surveillance Self-Defense: Android