Audit Keamanan Jaringan Nirkabel Menggunakan Fluxion

Panduan melakukan audit keamanan jaringan WiFi melalui teknik social engineering dengan Fluxion, mencakup instalasi, konfigurasi, dan implementasi metode penangkapan handshake serta serangan Evil-Twin dalam konteks pengujian penetrasi yang sah.

Gambaran Umum

Fluxion adalah alat penelitian social engineering dan audit keamanan nirkabel yang dirancang untuk mengevaluasi postur keamanan jaringan nirkabel. Dikembangkan sebagai penerus yang ditingkatkan dari proyek linset yang telah dihentikan oleh vk496, Fluxion memperluas fungsionalitas pendahulunya dengan mengimplementasikan teknik canggih untuk menangkap kunci WPA/WPA2 melalui serangan social engineering yang ditargetkan. Alat ini kompatibel secara native dengan lingkungan Kali Linux.

Pengguna harus mematuhi semua hukum yang berlaku dan mendapatkan otorisasi eksplisit sebelum menguji jaringan yang tidak mereka miliki. Penggunaan alat ini tanpa otorisasi dapat mengakibatkan konsekuensi hukum yang serius dan merusak kredibilitas profesional di bidang keamanan siber. Fluxion harus digunakan secara bertanggung jawab dan etis semata-mata untuk tujuan peningkatan keamanan, bukan untuk mengeksploitasi kerentanan.

Prosedur Instalasi

Proses instalasi Fluxion pada Kali Linux melibatkan langkah-langkah berikut:

- Clone repositori Fluxion dari GitHub:

1

git clone https://github.com/FluxionNetwork/fluxion

- Masuk ke direktori Fluxion:

1

cd fluxion - Jalankan skrip instalasi dengan flag

-iuntuk menginstal dependensi:1

sudo ./fluxion.sh -i

Untuk eksekusi selanjutnya, jalankan:

1

sudo ./fluxion.sh

Konfigurasi

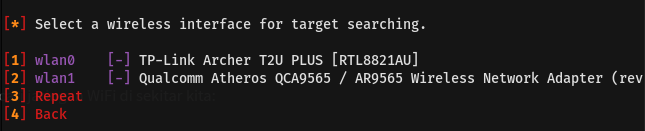

Setelah instalasi dependensi, aplikasi akan secara otomatis diinisialisasi dan meminta pemilihan bahasa. Pengguna kemudian harus memilih antarmuka nirkabel untuk assessment.

Antarmuka nirkabel yang dipilih harus mendukung packet injection dan monitor mode. Jika chipset nirkabel bawaan sistem tidak memiliki kemampuan ini, pertimbangkan untuk menggunakan adapter eksternal yang kompatibel seperti TP-Link Archer T2U Plus.

Alur Operasional

Penemuan Jaringan

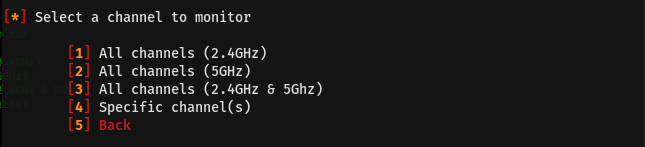

Inisiasi pemindaian jaringan nirkabel untuk mengidentifikasi access point yang tersedia:

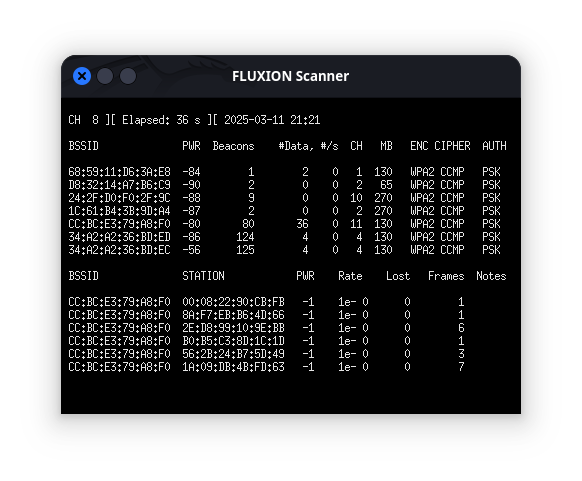

Pengguna dapat mengonfigurasi parameter pemindaian untuk menargetkan sinyal dual-band atau saluran tertentu. Fluxion akan mendeteksi jaringan nirkabel di sekitarnya dan menampilkan informasi relevan termasuk kekuatan sinyal dan jenis enkripsi.

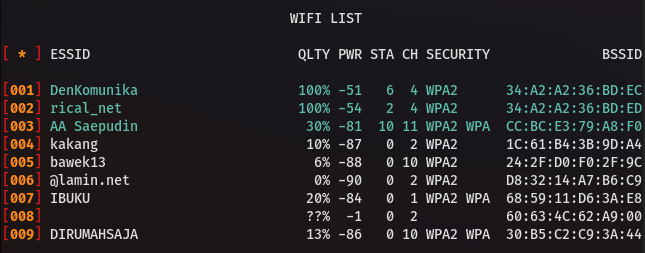

Hentikan proses pemindaian menggunakan Ctrl + C untuk melihat daftar jaringan yang ditemukan, lengkap dengan SSID, metrik sinyal, dan detail enkripsi.

Pemilihan Target dan Penangkapan Handshake

Pilih antarmuka nirkabel yang sesuai untuk pelacakan target. Opsi 3 dapat dipilih untuk melewati langkah ini jika tidak yakin.

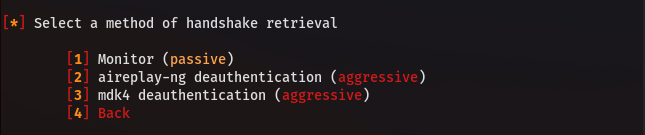

Pilih metodologi penangkapan handshake:

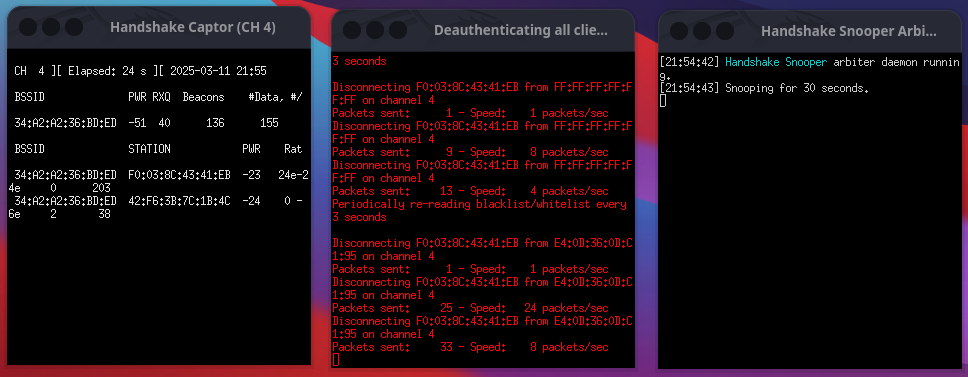

Utilitas MDK4 memungkinkan serangan de-authentication dengan mengirimkan paket de-auth ke perangkat yang terhubung, memaksa pemutusan koneksi dari jaringan. Ini memfasilitasi penangkapan kredensial otentikasi selama upaya koneksi ulang.

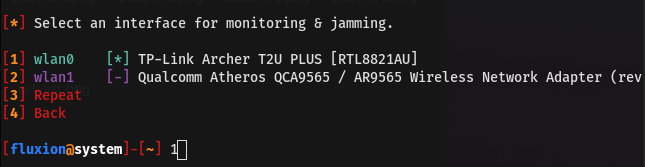

Pilih antarmuka pemantauan untuk operasi jamming. Adapter Archer T2U Plus (diidentifikasi sebagai wlan0 dalam contoh ini) direkomendasikan untuk kinerja optimal.

Verifikasi Handshake

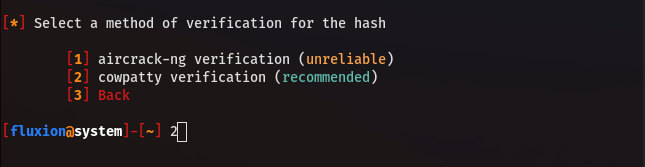

Fluxion menyediakan beberapa metode verifikasi hash:

Disarankan untuk menggunakan metode verifikasi default Fluxion untuk efektivitas optimal dan jaminan keamanan.

Cowpatty beroperasi dengan membandingkan hash jaringan yang ditangkap dengan hash yang dihasilkan dari entri wordlist. Kecocokan yang berhasil menunjukkan kata sandi yang berhasil dikompromikan, menjadikannya berharga untuk evaluasi kekuatan kata sandi nirkabel selama penetration testing.

Setelah konfigurasi selesai, Fluxion memulai de-authentication semua perangkat yang terhubung ke jaringan target. Alat kemudian menangkap handshake WPA/WPA2 selama upaya koneksi ulang klien.

Meskipun serangan serupa dapat dilakukan menggunakan aircrack-ng, Fluxion menyediakan pendekatan yang lebih canggih dan ramah pengguna.

Vektor Serangan Lanjutan

Metodologi Serangan Evil-Twin

Fluxion mengimplementasikan serangan Evil-Twin dengan terus mengirimkan paket de-authentication untuk memutuskan klien dari access point yang sah. Secara bersamaan, ia membuat access point palsu dengan konfigurasi SSID yang identik. Klien yang tidak mencurigai mungkin terhubung ke twin yang jahat, sehingga membuka kredensial mereka kepada penyerang.

Teknik ini merupakan varian phishing yang canggih di mana pengguna tertipu untuk memberikan informasi sensitif kepada jaringan yang tidak sah. Serangan Evil-Twin berfungsi sebagai mekanisme penetration testing yang efektif untuk mengidentifikasi kerentanan jaringan nirkabel.